Autentikasi telah menjadi bagian dari kehidupan digital sejak MIT menerapkan sistem kata sandi pada komputer akses bersama mereka pada tahun 1961. Saat ini, autentikasi mencakup hampir semua interaksi yang dapat Anda lakukan di internet. Namun hingga tahun 2010, keamanan sebagian besar layanan online hanya memerlukan kata sandi tradisional delapan karakter. Sejak saat itu, belanja online telah berkembang menjadi lebih dari $1 triliun per tahun di AS saja (Anda tidak perlu menghabiskan banyak uang untuk mendapatkan ponsel 5G kelas atas).

Seiring dengan pertumbuhan pengeluaran, terjadilah pertumbuhan yang sesuai dalam pencurian identitas dan kata sandi yang dicuri. Untuk membendung meningkatnya kejahatan online dan mencegah penjahat dunia maya mengambil uang Anda, banyak bank dan toko ritel online meminta lebih dari kata sandi untuk akses akun. Jika Anda ingin berpartisipasi dalam pasar online saat ini, Anda memerlukan autentikasi multifaktor.

Apa itu autentikasi multifaktor?

Otentikasi membuktikan bahwa Anda adalah siapa Anda: keaslian Anda. Faktor otentikasi adalah metode umum otentikasi. Otentikasi multi-faktor menggunakan lebih dari satu metode untuk membuktikan identitas Anda. Umumnya, sebagian besar sistem keamanan menggunakan kombinasi dua atau lebih faktor autentikasi.

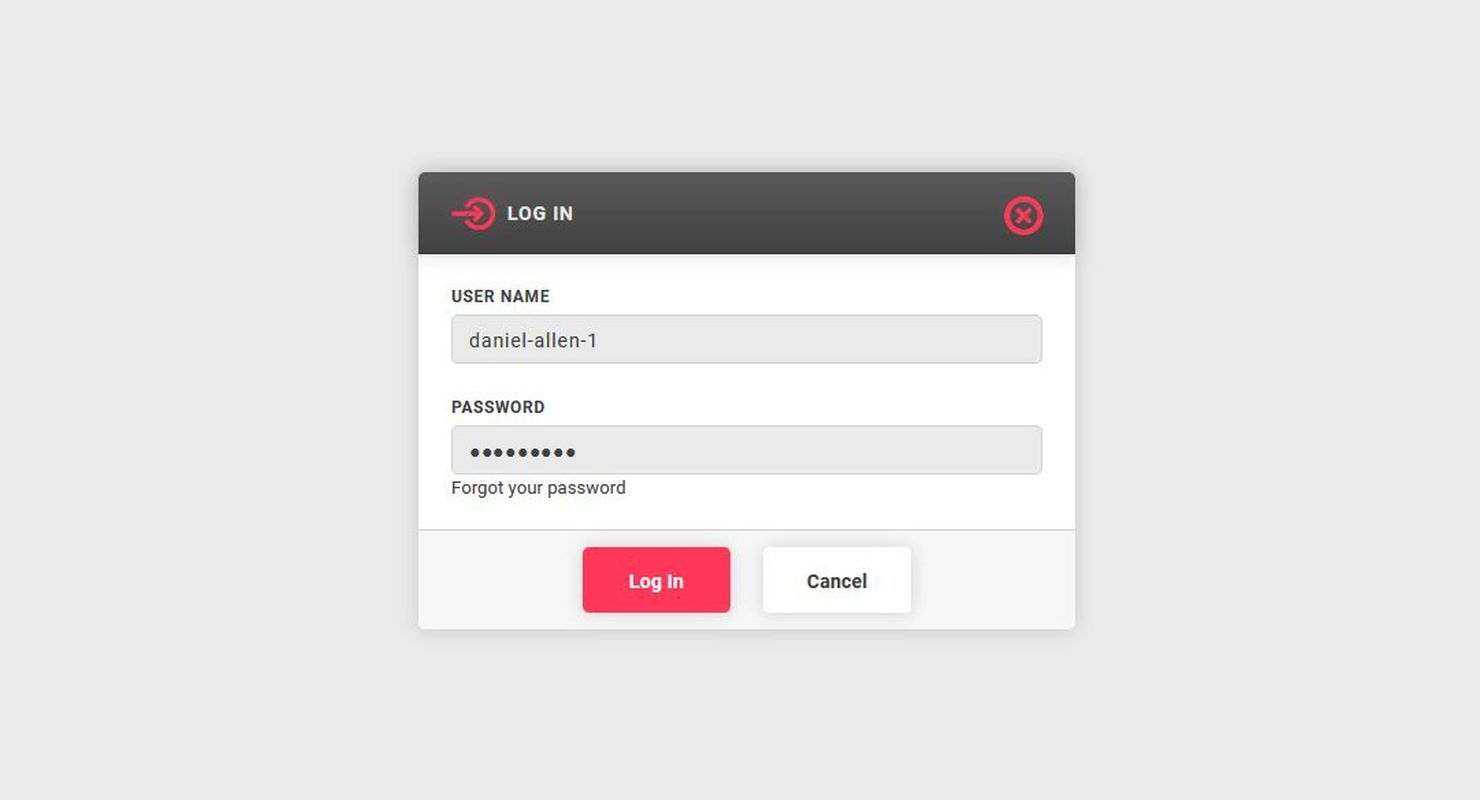

Faktor pengetahuan adalah sesuatu yang Anda ketahui

Kata sandi adalah contoh sempurna dari faktor pengetahuan. Entah Anda mengetahuinya atau tidak. Jika tidak, Anda tidak dapat mengakses akun Gmail Anda. Faktor pengetahuan adalah fondasi keamanan internet awal, tetapi membuat kata sandi yang baik itu sulitdan kata sandi umumnya mudah ditebak, dibeli, atau diretas.

Banyak situs web (terutama media sosial) menggunakan dua faktor pengetahuan untuk memverifikasi identitas Anda jika Anda lupa kata sandi: alamat email Anda dan jawaban atas satu atau beberapa pertanyaan keamanan seperti “Di jalan mana Anda dibesarkan?” Ini dikenal sebagai verifikasi dua langkah daripada autentikasi dua faktor karena meskipun dua pertanyaan diajukan, faktor autentikasi kedua tidak berbeda dari yang pertama.

Faktor kepemilikan adalah sesuatu yang Anda miliki

Sumber: Wikimedia Commons/jarmoluk

Faktor kepemilikan adalah objek atau perangkat fisik apa pun yang dapat digunakan untuk mengautentikasi Anda. Segala sesuatu mulai dari kunci hingga kartu kredit hingga SIM Anda dapat dianggap sebagai faktor kepemilikan. Semakin banyak, ponsel cerdas Anda dianggap sebagai faktor kepemilikan. Jika Anda ingin masuk ke akun GitHub Anda, kata sandi satu kali dikirimkan ke ponsel Anda, dan Anda memerlukannya untuk mengakses akun Anda. Kerugian dari hanya menggunakan faktor kepemilikan untuk autentikasi adalah dapat dicuri (untuk kartu kredit) atau dibajak (untuk pesan SMS yang dikirim ke ponsel Anda).

Faktor bawaan adalah sesuatu tentang diri Anda

Sumber: Wikimedia Commons / Bea Cukai dan Perlindungan Perbatasan AS

Faktor bawaan mengandalkan sesuatu yang melekat pada diri Anda untuk membuktikan identitas Anda. Faktor inheren, atau biometrik, adalah faktor autentikasi yang digunakan oleh ponsel cerdas dari hampir setiap pabrikan besar, termasuk pembaca sidik jari atau pengenalan wajah dalam kasus iPhone. Manfaat autentikasi biometrik adalah hampir tidak mungkin untuk ditiru. Kekurangannya adalah itu bisa sulit untuk diimplementasikan Sehat.

Faktor perilaku adalah sesuatu yang Anda lakukan

Sumber: Wikimedia Commons/janeb13

Biometrik perilaku berada di ujung tombak otentikasi. Alih-alih mengandalkan pemindaian retina dan sidik jari (biometrik fisik), beberapa perusahaan melihat pola perilaku sebagai cara untuk mengidentifikasi Anda. Cara Anda mengetik, cara Anda berbicara, cara Anda berjalan, dan cara Anda membawa diri atau menggunakan mouse dapat digunakan untuk mengidentifikasi Anda.

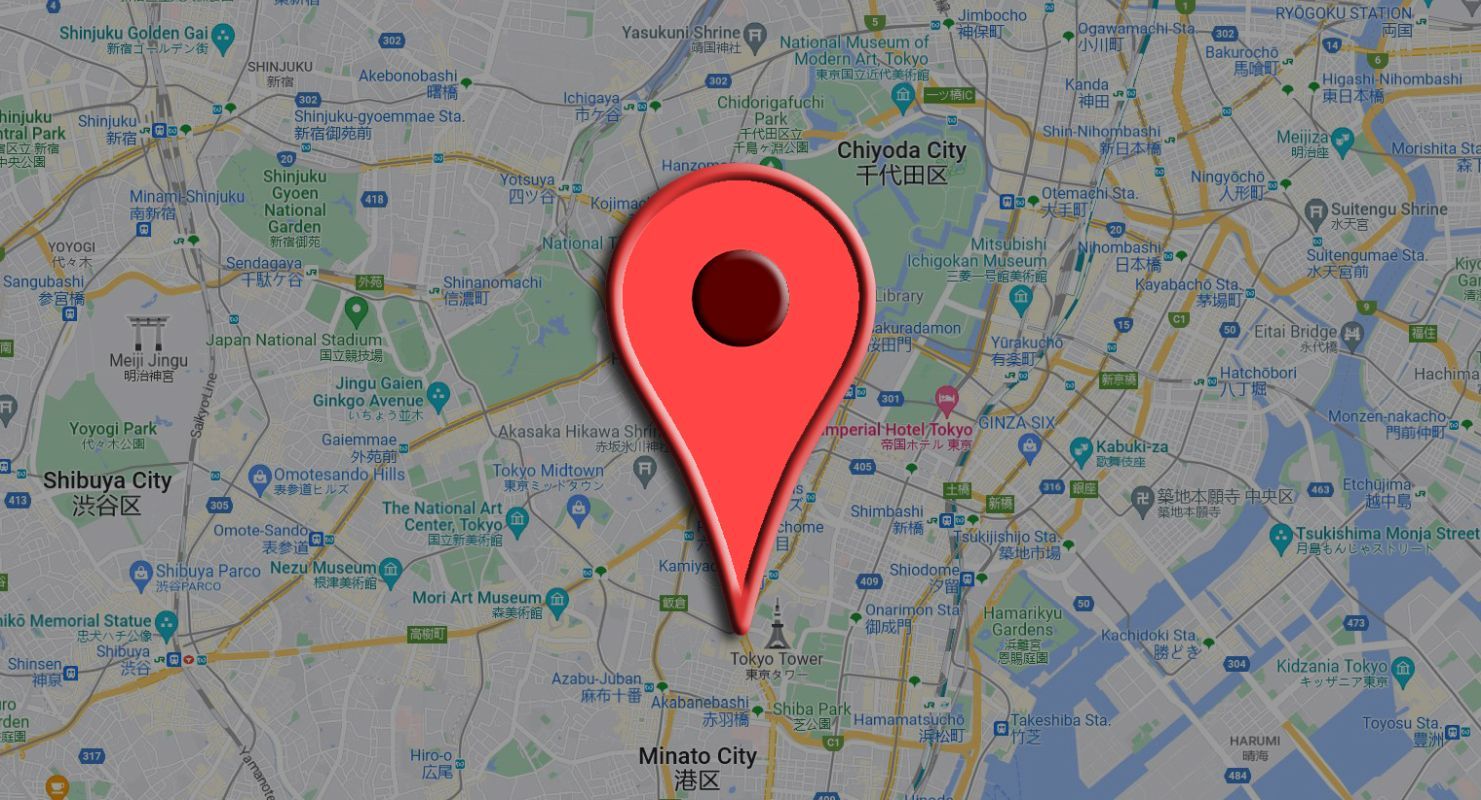

Faktor lokasi ada di suatu tempat Anda berada

Ini masih di cakrawala sejauh implementasi berjalan, tetapi sedang dilihat. Di mana Anda berada atau ke mana Anda pergi akan digunakan saat memverifikasi identitas Anda. Idenya adalah jika seseorang mencuri kata sandi Anda dan memalsukan ponsel cerdas Anda untuk menyadap pesan SMS Anda, mereka tidak akan dapat mengakses akun Anda jika mereka tidak berada di tempat yang tepat (maaf, penipu pusat panggilan).

Bagaimana autentikasi multifaktor digunakan?

Bentuk otentikasi multi-faktor yang paling umum adalah otentikasi dua faktor yang melibatkan penggunaan faktor kepemilikan dan faktor pengetahuan. Tingkat keamanan ini telah menjadi standar emas sejak tahun 1965 saat ATM pertama dipasang. Hari ini kami menggunakan kartu pintar plastik sebagai faktor kepemilikan kami di ATM, tetapi 50 tahun yang lalu, mereka menggunakan cek pribadi yang dipesan lebih dahulu. Adapun faktor pengetahuan, seperti saat ini, ATM asli menggunakan empat digit nomor identifikasi pribadi yang kemungkinan asal menggunakan PIN sebagai faktor pengetahuan.

Sumber: Wikimedia Commons / Raysonho

Sebagian besar jenis autentikasi dua faktor melibatkan penggunaan kata sandi satu kali. OTP adalah kata sandi tambahan yang harus Anda masukkan untuk mengautentikasi diri sendiri yang hanya baik untuk sekali penggunaan. Implementasi paling awal melibatkan key fob (possession factor) yang menampilkan kode sandi enam digit yang berubah pada interval tetap. Pengguna harus menambahkan OTP ke kredensial login mereka untuk mengakses akun mereka.

Contoh umum lain dari autentikasi dua faktor yang digunakan saat ini melibatkan pengiriman OTP berbasis waktu sebagai pesan teks SMS, email, atau bahkan panggilan suara otomatis ke perangkat pengguna untuk dimasukkan setelah memasukkan nama pengguna dan kata sandi. Meskipun metode distribusi OTP ini populer, namun tidak disukai oleh komunitas keamanan karena prevalensi serangan phishing dan pembajakan kartu SIM.

Untuk mengurangi risiko nomor telepon Anda disusupi, sejumlah layanan menggunakan perangkat lunak untuk menghasilkan OTP di ponsel atau komputer Anda alih-alih mengirimkannya kepada Anda. Lainnya layanan menawarkan aplikasi autentikator di Android Play Store, dengan Authy dan Google Authenticator di antara yang paling populer.

Token perangkat keras seperti YubiKey dan Nitrokey semakin populer. Mirip dengan fob kunci yang menampilkan OTP, token perangkat keras (terkadang disebut kunci keamanan) menghasilkan OTP dan secara otomatis memasukkannya untuk Anda. Berbeda dengan token keamanan asli, yang terutama didistribusikan di tingkat perusahaan untuk akses karyawan ke jaringan kerja, YubiKey dan pesaingnya tersedia untuk konsumen dan dapat diintegrasikan dengan Amazon dan penyedia layanan online utama lainnya.

Sumber: Yubico.com

Alternatif populer untuk mengirim OTP ke perangkat seluler Anda adalah dengan menggunakan notifikasi push berbasis aplikasi untuk mengotorisasi akses akun. Google dan Apple adalah pemimpin industri dalam hal ini dan telah menggunakan autentikasi push selama lima tahun terakhir. Autentikasi push populer karena menghilangkan beberapa kerentanan keamanan OTP berbasis SMS, dan lebih mudah untuk mengetuk notifikasi daripada memasukkan kata sandi.

Masa depan autentikasi multifaktor

Semakin banyak bisnis dunia yang bergerak secara online dan kecanggihan para peretas terus berkembang, kebutuhan akan keamanan akan tumbuh seiring dengan itu. Mengingat bahwa lebih dari dua miliar kata sandi disusupi pada tahun 2021 (jumlah yang terus bertambah sejak kami mulai menghitung), menggunakan kata sandi sederhana tidak lagi cukup untuk mengunci data sensitif seperti rekam medis dan informasi kartu kredit. Dari tempat kami berdiri sekarang, masa depan autentikasi online sepertinya akan dibentuk oleh dua paradigma: otentikasi tanpa kata sandi dan otentikasi pasif.

Profesional keamanan tidak menyukai kata sandi sebagai metode otentikasi. Orang-orang buruk dalam memilihnya (kata sandi teratas tahun 2022 adalah “kata sandi” dan “123456”), dan kata sandi tersebut tidak mudah digunakan. Kata sandi yang baik juga sulit diingat. Bahkan jika Anda memiliki kata sandi kuat yang dapat Anda ingat, kata sandi rentan terhadap berbagai metode peretasan, mulai dari phishing dan rekayasa sosial hingga pembobolan data dan serangan brute-force.

Sumber: Wikimedia Commons / B_A

Di masa mendatang, enkripsi kunci publik kemungkinan besar akan menggantikan kata sandi, kode verifikasi, dan OTP untuk sebagian besar layanan. Alih-alih mengandalkan faktor pengetahuan yang mudah disusupi untuk menjaga keamanan akun PayPal Anda, kunci enkripsi pribadi Anda akan disimpan pada faktor kepemilikan seperti ponsel atau key fob Anda, yang akan dikunci di belakang faktor inheren seperti sidik jari atau wajah Anda memindai.

Jika profesional keamanan tidak menyukai kata sandi, pengguna tidak suka masuk atau persyaratan masuk yang berat. Anda mungkin tidak akan segera menyadari bahwa Anda mengautentikasi diri sendiri karena semakin banyak bisnis yang mengadopsi skema autentikasi pasif yang mengandalkan biometrik perilaku dan fisik. Alih-alih masuk ke komputer Anda setelah masuk ke mode tidur, komputer Anda akan menganalisis ritme pengetikan Anda dan melakukan pemindaian wajah secara berkala untuk mengautentikasi Anda secara terus menerus.

Langkah-langkah keamanan dunia maya ini bukanlah sesuatu yang akan Anda lihat di masa mendatang. Mereka sedang digunakan di tingkat perusahaan sekarang. Karena profil kejahatan online terus meningkat, carilah bank dan pengecer untuk memimpin dalam menerapkan dan mewajibkan cara MFA baru yang lebih ketat ini untuk mengunci akun online Anda untuk mencegah akses tidak sah. Ini bukan masalah jika Anda bergabung dengan keamanan akun MFA. Ini masalah waktu.