Pemilik Pixel menderita karena mengedit tangkapan layar mereka menggunakan alat markup default. Input cat tidak bagus dalam menyunting apa pun, bahkan jika Anda menggosok tempat dengan sangat keras, dan alat pangkas tidak memiliki rasio aspek yang telah ditetapkan sebelumnya. Tapi ada alasan lain mengapa Anda tidak boleh menggunakan markup dan itulah alasan mengapa Anda mungkin ingin melihat ke mana atau kepada siapa Anda mengirim gambar Anda.

Peneliti Simon Aarons dan David Buchanan telah go public dengan exploit yang mereka juluki “aCropalypse” yang, pada dasarnya, memungkinkan siapa saja untuk mengambil tangkapan layar PNG yang dipotong di alat markup default Android dan membatalkan setidaknya beberapa pengeditan untuk menghasilkan bagian dari gambar yang tidak dimaksudkan untuk dilihat. Sementara eksploit dilaporkan ke Google dan ditambal di Update keamanan bulan Maret untuk Pixels (lihat CVE-2023-21036), gambar yang disunting yang dikirim pada platform tertentu — termasuk, tetapi tidak terbatas pada Perselisihan sebelum pertengahan Januari — selama beberapa tahun terakhir dapat berisiko terekspos.

Anda dapat melihat exploit beraksi dengan gambar Anda sendiri dengan menggunakan alat demonstrasi ini disediakan oleh para peneliti aCropalypse. Kami juga telah diberi informasi lebih lanjut tentang penemuan dan penambalan eksploit ini oleh para peneliti sebelum dipublikasikan ke halaman web ini.

Apa yang salah, versi ramah manusia

Aspek teknis eksploitasi tampaknya berasal dari perubahan ke API di Android 10 (lihat utas Pelacak Isu ini dari 2021 dan penjelasan umum dari Redditor OatmealDome). Sebelum perubahan, aplikasi yang ditugaskan untuk menulis data baru ke file yang ada akan memotong file tersebut secara default jika jumlah data baru itu kurang dari jumlah file aslinya. Dengan perubahan tersebut, perilaku pemotongan tersebut tidak lagi menjadi default.

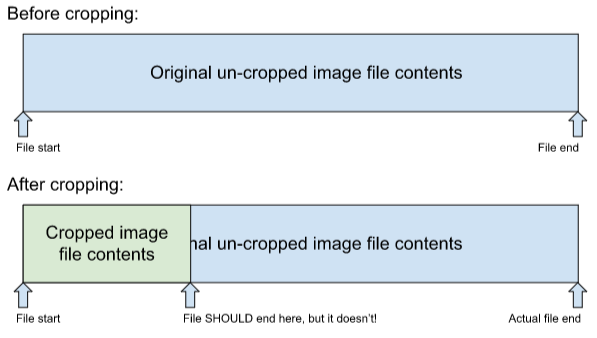

Jadi, jika jumlah data baru kurang dari jumlah file yang ada, karena penulisan data terjadi secara berurutan, ujung belakang file yang ada akan tetap utuh, sebagai bagian dari file baru. Perubahan ini menghadirkan beberapa hasil negatif: jika data lama tidak diperlukan untuk file baru, setidaknya akan menghabiskan ruang penyimpanan yang berharga; jika data bersifat sensitif, mereka yang memiliki alat yang tepat dapat membaca dan mengekstraknya sendiri untuk penggunaan jahat.

Sementara masalah itu akhirnya dianggap “diperbaiki” – sejauh yang kami tahu, panduan telah berubah pada mode tulis yang harus digunakan aplikasi – alat markup masih menggunakan mode tulis yang tidak terpotong ini.

Kesopanan: aCropalypse

Aarons berkonsultasi dengan Buchanan tentang kerentanan ini sehubungan dengan tangkapan layar PNG (bukan JPEG) pada 2 Januari dan Buchanan dapat dengan cepat mengembangkan bukti konsep untuk eksploitasi saat ini. Keduanya memberi tahu Google tentang bug tersebut pada hari yang sama. Perusahaan mengakui bug tersebut pada 3 Januari. Perbaikan diselesaikan secara internal pada 24 Januari, tetapi tidak mulai masuk ke perangkat Pixel hingga 13 Maret dengan patch keamanan bulan itu.

Insinyur telah memposting ke miliknya blog pribadi tentang kejadian sebenarnya, tetapi dari perspektif tingkat tinggi, inilah yang terjadi: PNG sebagai format file memampatkan data melalui proses tertentu melalui serangkaian blok. Setiap blok data terkompresi yang diberikan mungkin berisi referensi ke blok data sebelumnya, secara teoritis membuka jalan bagi blok data sebelumnya untuk didekompresi satu per satu. Dengan demikian, Buchanan dapat mengembangkan metode dekompresi yang menggabungkan aspek melihat ke belakang dengan beberapa pekerjaan detektif kriptografi yang berfokus pada data file bawaan yang utuh untuk mendapatkan konteks tentang apa yang harus diungkapkan.

Dampak

Seperti yang Anda ketahui sekarang, hasilnya adalah gambar yang diedit di alat markup dapat memiliki bagian dari gambar asli yang belum diedit setelah fakta dengan beberapa pengetahuan. Selain Piksel, perangkat Android non-Pixel tertentu dan ROM khusus juga menggunakan markup.

Sementara sebagian besar platform online akan melakukan pemrosesan mereka sendiri (seperti kompresi lebih lanjut atau pengupasan metadata) pada gambar yang diunggah pengguna, Discord belum memproses unggahan gambar secara memadai untuk mencegah eksploit ini bekerja. Peneliti aCropalypse mengatakan aplikasi obrolan instan mulai menghapus jejak data dari file pada 17 Januari. Tapi ini berarti gambar yang diedit dengan markup berasal dari akhir 2019 dapat dikompresi untuk mengungkapkan informasi yang tidak dimaksudkan untuk dilihat publik.

Meskipun Discord memiliki alat pencarian yang kaya untuk membantu pengguna menemukan file gambar yang mungkin telah mereka bagikan, Anda mungkin memiliki banyak konten non-tangkapan layar untuk disaring dan tidak setiap tangkapan layar yang Anda kirim dapat dieksploitasi — kami menguji tangkapan layar pada Pixel 6a terhadap alat demo dan tidak mendapatkan hasil, tetapi kami telah mencatat pengguna lain yang telah melaporkan temuan yang dapat diterapkan secara online.

Buchanan mengatakan dalam posting blognya bahwa dia menulis skrip untuk mengikis unggahan Discord-nya untuk setiap gambar yang rentan dan menemukan “banyak di antaranya”. Meskipun sebagian besar umumnya tidak berbahaya, dia memiliki tangkapan layar dari pesanan eBay dan dapat mengekstrak alamat pos lengkapnya dari situ.